С обновлением версии Collax Platform Server до версии 5.5 в списках модулей появился Collax Spotlight. Никакой информации на сайте производителя я не нашел, но на мой запрос мне ответили, что это расширение предназначено для партнеров Collax и в общую продажу на текущий момент не планируется. Мой пытливый(детский) ум сразу заинтересовался, что же за модуль такой да еще с названием очень похожим на известный продукт для вин-систем. После запроса мне предоставили ключи для тестирования и я с радостью делюсь этой информацией потому как, во-первых, на мой взгляд этот модуль просто бриллиант венчающий корону модулей CPS, а во-вторых это первый публичный обзор этого продукта.

Началось все с этого списка доступных модулей

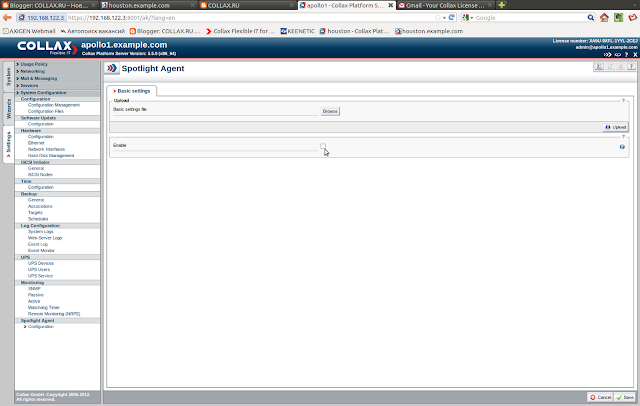

и вот этого дополнения в разделе Setting

В списках сервисов init.d появился сервис(агент) c весьма говорящим названием Apollo13.

После получения лицензии на Spotlight в разделе Setting появился новый раздел

который активирует сервис Houston, создает специальную базу в MySQL и делает прочие настройки окружения. Обратите внимание на кнопку "Download agent configuration" по нажатию на которую загружает токен настройки для агентов Apollo13, содержащий еще и сертификаты сервера. Сохраненный токен подсовываем агенту на другом сервере

и собственно видя содержимое настроек идем в закладку "information areas"

Где и выбираем области доступные для мониторинга, а затем во вкладку "Commands"

Затем выбираем преднастроенные команды или создаем свои...

Интрига затягивается :) Да!

Сохранив конфигурации идем по адресу сервера https://сервер_c_houston/ak/spotlight где попадаем на главную страницу модуля

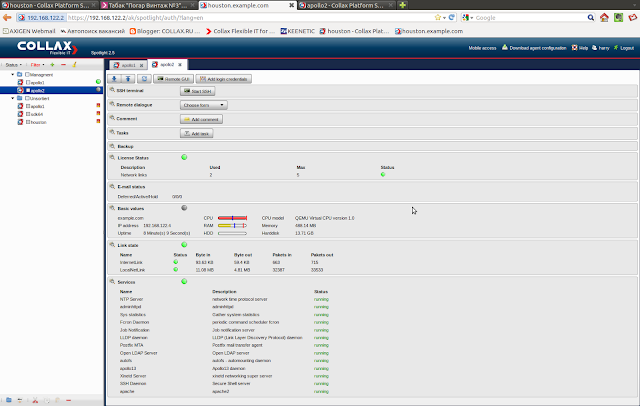

С этого места и начинается волшебство :) Слева мы видим имена машин на которых запущен агент Apolo13, правая сторона пока ждет нашего выбора. Перетащив мышкой машину которой мы хотим управлять в правую, синюю область наблюдаем

Доступный нам перечень контролей которые мы выбрали настраивая агента. Справа в верху мы опять имеем возможность скачать токен для настройки агентов и при наведении мыша на меню "Mobile access" получает QR-code для доступа к функционалу модуля с гаджетов(телефонов, тачпадов и т.п)

Интерфейс для мобильных устройств будет в конце, а сейчас пройдемся по основному функционалу. Кнопки сворачивания и разворачивания контролей, обновления упираются в кнопку "Remote GUI" по нажатию на которую открывается отдельное окно с привычным админским интерфейсом Collax Platform Server

Тут все как обычно, переходим к "SSH Terminal"

Полнофункциональный аплет терминала в котором я для наглядности запустил htop.

Раздел "Remote dialog" предлагает нам три наиболее востребованных раздела из администраторского интерфейса.

Выбрав раздел обновления системы наблюдаем фрейм админского интерфейса.

В разделе "Comment" можно оставить запись о проделанной работе или передать весточку другому админу :)

Раздел "Tasks" служит для создания заданий/команд по расписанию, которые выполнятся на стороне сервера.

Далее идут информирующие разделы, пожалуй кроме "Backup" в котором можно скачать pdf файлы отчетов о конфигурации.

Для примера аварийной ситуации приведу еще одну картинку

Возвращаясь к гаджетам... в виду отсутствия на моих андроидах бесплатной программки создания скриншотов, картинки выдернуты прямо с сервера и локализация по умолчанию немецкая :) Но это не мешает получить представление как оно будет на телефоне в реальности

Это базовый экран со списком управляемых машин

А это экран состояния этих машин обновляемый автоматично.

А это экран состояния этих машин обновляемый автоматично.

Подводя итог: На мой взгляд инструментарий предложенный Collax в модуле Spotlight значительно облегчает жизнь саппортера, аутсорсера или просто админа у которого не один десяток территориально удаленных клиентов/серверов.

Началось все с этого списка доступных модулей

и вот этого дополнения в разделе Setting

В списках сервисов init.d появился сервис(агент) c весьма говорящим названием Apollo13.

После получения лицензии на Spotlight в разделе Setting появился новый раздел

который активирует сервис Houston, создает специальную базу в MySQL и делает прочие настройки окружения. Обратите внимание на кнопку "Download agent configuration" по нажатию на которую загружает токен настройки для агентов Apollo13, содержащий еще и сертификаты сервера. Сохраненный токен подсовываем агенту на другом сервере

и собственно видя содержимое настроек идем в закладку "information areas"

Где и выбираем области доступные для мониторинга, а затем во вкладку "Commands"

Затем выбираем преднастроенные команды или создаем свои...

Интрига затягивается :) Да!

Сохранив конфигурации идем по адресу сервера https://сервер_c_houston/ak/spotlight где попадаем на главную страницу модуля

С этого места и начинается волшебство :) Слева мы видим имена машин на которых запущен агент Apolo13, правая сторона пока ждет нашего выбора. Перетащив мышкой машину которой мы хотим управлять в правую, синюю область наблюдаем

Доступный нам перечень контролей которые мы выбрали настраивая агента. Справа в верху мы опять имеем возможность скачать токен для настройки агентов и при наведении мыша на меню "Mobile access" получает QR-code для доступа к функционалу модуля с гаджетов(телефонов, тачпадов и т.п)

Интерфейс для мобильных устройств будет в конце, а сейчас пройдемся по основному функционалу. Кнопки сворачивания и разворачивания контролей, обновления упираются в кнопку "Remote GUI" по нажатию на которую открывается отдельное окно с привычным админским интерфейсом Collax Platform Server

Тут все как обычно, переходим к "SSH Terminal"

Полнофункциональный аплет терминала в котором я для наглядности запустил htop.

Раздел "Remote dialog" предлагает нам три наиболее востребованных раздела из администраторского интерфейса.

Выбрав раздел обновления системы наблюдаем фрейм админского интерфейса.

В разделе "Comment" можно оставить запись о проделанной работе или передать весточку другому админу :)

Раздел "Tasks" служит для создания заданий/команд по расписанию, которые выполнятся на стороне сервера.

Далее идут информирующие разделы, пожалуй кроме "Backup" в котором можно скачать pdf файлы отчетов о конфигурации.

Для примера аварийной ситуации приведу еще одну картинку

Возвращаясь к гаджетам... в виду отсутствия на моих андроидах бесплатной программки создания скриншотов, картинки выдернуты прямо с сервера и локализация по умолчанию немецкая :) Но это не мешает получить представление как оно будет на телефоне в реальности

Это базовый экран со списком управляемых машин

А это экран состояния этих машин обновляемый автоматично.

А это экран состояния этих машин обновляемый автоматично.Подводя итог: На мой взгляд инструментарий предложенный Collax в модуле Spotlight значительно облегчает жизнь саппортера, аутсорсера или просто админа у которого не один десяток территориально удаленных клиентов/серверов.